Giới thiệu

Trong thời đại số hóa hiện nay, bảo mật không chỉ là một phần phụ mà là yếu tố cốt lõi trong quá trình phát triển phần mềm. DevSecOps, sự kết hợp giữa phát triển (Dev), vận hành (Ops) và bảo mật (Sec), đã trở thành phương pháp tiếp cận không thể thiếu. Một trong những khía cạnh quan trọng của DevSecOps là đảm bảo rằng các Docker image - nền tảng của nhiều ứng dụng hiện đại - không chứa các lỗ hổng bảo mật. Bài viết này sẽ hướng dẫn bạn cách quét Docker image để tìm các lỗ hổng bảo mật, giúp bảo vệ ứng dụng của bạn từ gốc rễ.

Tại sao cần quét Docker Image?

Docker image là các gói phần mềm chứa tất cả các thành phần cần thiết để chạy một ứng dụng, bao gồm mã nguồn, thư viện, và các công cụ hệ thống. Nếu một Docker image chứa các lỗ hổng bảo mật, nó có thể bị khai thác bởi các tấn công mạng, dẫn đến rủi ro cho toàn bộ hệ thống. Việc quét Docker image giúp phát hiện và khắc phục các lỗ hổng này trước khi chúng được triển khai.

Công cụ quét Docker Image

Có nhiều công cụ có thể được sử dụng để quét Docker image, bao gồm:

- Trivy: Một công cụ mã nguồn mở giúp quét các lỗ hổng bảo mật trong Docker image.

- Clair: Một công cụ phân tích tĩnh cho các container.

- Anchore: Một nền tảng quét và quản lý bảo mật cho các container.

Trong bài viết này, chúng ta sẽ tập trung vào Trivy, một công cụ mạnh mẽ và dễ sử dụng.

Cài đặt và sử dụng Trivy

Bước 1: Cài đặt Trivy

Bạn có thể cài đặt Trivy bằng cách sử dụng lệnh sau:

curl -sfL https://raw.githubusercontent.com/aquasecurity/trivy/main/contrib/install.sh | sh -s -- -b /usr/local/bin

Bước 2: Quét Docker Image

Sau khi cài đặt, bạn có thể quét Docker image bằng lệnh sau:

trivy image <tên-image>

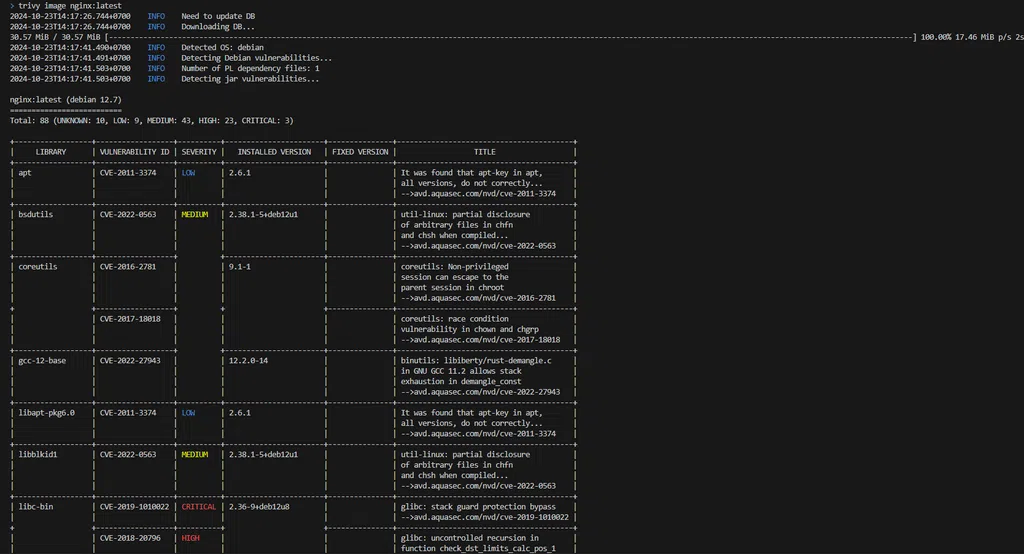

Ví dụ, để quét một image có tên là nginx:latest, bạn sử dụng lệnh:

trivy image nginx:latest

Bước 3: Phân tích kết quả

Kết quả quét sẽ hiển thị các lỗ hổng bảo mật được tìm thấy trong Docker image, bao gồm thông tin về mức độ nghiêm trọng và các phiên bản phần mềm bị ảnh hưởng. Bạn nên xem xét và khắc phục các lỗ hổng này trước khi triển khai image.

Tích hợp Trivy vào CI/CD

Để đảm bảo rằng các Docker image luôn được quét trước khi triển khai, bạn có thể tích hợp Trivy vào quy trình CI/CD của mình. Dưới đây là một ví dụ về cách tích hợp Trivy vào GitHub Actions:

name: Scan Docker Image

on: [push]

jobs:

scan:

runs-on: ubuntu-latest

steps:

- name: Checkout code

uses: actions/checkout@v2

- name: Build Docker image

run: docker build -t myapp:${{ github.sha }} .

- name: Run Trivy scan

uses: aquasecurity/trivy-action@master

with:

image-ref: 'myapp:${{ github.sha }}'

format: 'table'

exit-code: '1'

ignore-unfixed: true

vuln-type: 'os,library'

severity: 'CRITICAL'

Đoạn mã GitHub Actions này giúp tự động hóa quá trình quét Docker image để tìm các lỗ hổng bảo mật mỗi khi có thay đổi trong mã nguồn. Bằng cách tích hợp Trivy vào quy trình CI/CD, bạn có thể đảm bảo rằng các Docker image được triển khai luôn an toàn và không chứa các lỗ hổng bảo mật nghiêm trọng.

Các Best Practice Khi Quét Docker Image

1. Quét Thường Xuyên

Đảm bảo rằng bạn quét Docker image thường xuyên, không chỉ khi tạo mới. Các lỗ hổng mới có thể được phát hiện bất kỳ lúc nào, và việc quét định kỳ giúp bạn luôn cập nhật được tình trạng của image và kịp thời đưa ra những hành động cần thiết.

2. Sử Dụng Các Image Chính Thức

Sử dụng các Docker image chính thức từ các nguồn đáng tin cậy. Các image này thường được duy trì và cập nhật thường xuyên để đảm bảo an toàn.

3. Cập Nhật Thường Xuyên

Luôn cập nhật các thành phần trong Docker image của bạn. Điều này bao gồm hệ điều hành, thư viện và các công cụ khác. Các bản cập nhật thường bao gồm các bản vá bảo mật quan trọng.

Kết luận

Việc quét Docker image là một phần quan trọng của DevSecOps, giúp đảm bảo rằng các ứng dụng được triển khai an toàn và bảo mật. Bằng cách sử dụng các công cụ như Trivy và tích hợp chúng vào quy trình CI/CD, bạn có thể phát hiện và khắc phục các lỗ hổng bảo mật một cách hiệu quả.

Hy vọng bài viết này đã cung cấp cho bạn cái nhìn tổng quan và hướng dẫn chi tiết về việc quét Docker image. Hãy bắt đầu áp dụng ngay hôm nay để bảo vệ hệ thống của bạn!

Bình luận