Tổng quan

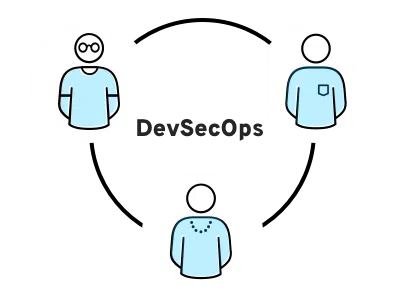

DevSecOps là viết tắt của Development, Security và Operations. Đó là một cách tiếp cận văn hóa, tự động hóa, thiết kế nền tảng, tích hợp với bảo mật như một trách nhiệm chung trong toàn bộ vòng đời CNTT (IT lifecycle).

DevSecOps vs. DevOps

DevOps không chỉ là về các nhóm phát triển và vận hành. Nếu bạn muốn tận dụng tối đa tính linh hoạt và khả năng đáp ứng của phương pháp DevOps, bảo mật CNTT cũng phải đóng một vai trò tích hợp trong toàn bộ vòng đời ứng dụng của bạn.

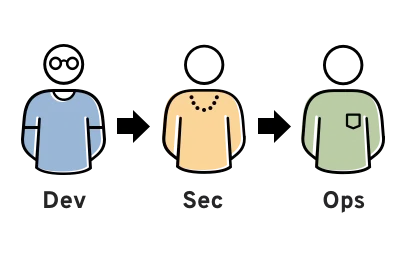

Trước đây, vai trò của bảo mật được phân lập cho một nhóm cụ thể trong giai đoạn phát triển cuối cùng. Điều đó không thành vấn đề khi chu kỳ phát triển kéo dài hàng tháng hoặc thậm chí hàng năm, nhưng thời thế đã đổi thay. DevOps hiệu quả cần đảm bảo chu kỳ phát triển nhanh chóng và thường xuyên (đôi khi vài tuần hoặc vài ngày), và các biện pháp bảo mật lỗi thời có thể hủy hoại thậm chí cả những sáng kiến DevOps hiệu quả nhất.

Bảo mật tích hợp

Hiện nay, trong khuôn khổ cộng tác của DevOps, bảo mật là trách nhiệm chung được tích hợp từ đầu đến cuối. Đó là một tư duy quan trọng đến mức khiến một số người nghĩ ra thuật ngữ “DevSecOps” để nhấn mạnh sự cần thiết phải xây dựng nền tảng bảo mật cho các sáng kiến DevOps.

DevSecOps có nghĩa là tư duy về bảo mật cơ sở hạ tầng và ứng dụng ngay từ đầu. Nó cũng có nghĩa là tự động hóa một số cổng bảo mật để giữ cho quy trình làm việc DevOps không bị chậm lại. Việc chọn các công cụ phù hợp để liên tục tích hợp bảo mật, chẳng hạn như đồng ý thỏa thuận về một môi trường phát triển tích hợp (IDE) với các tính năng bảo mật, có thể giúp đáp ứng các mục tiêu này. Tuy nhiên, bảo mật DevOps hiệu quả không chỉ yêu cầu các công cụ mới - nó được xây dựng dựa trên những thay đổi về văn hóa của DevOps để sớm tích hợp công việc của các nhóm bảo mật.

Bảo mật tự động

Cho dù bạn gọi nó là “DevOps” hay “DevSecOps”, thì việc đưa bảo mật vào như một phần không thể thiếu trong toàn bộ vòng đời của ứng dụng luôn là điều lý tưởng. DevSecOps là vềbảo mật tích hợp, không phải bảo mật có chức năng như một vành đai xung quanh các ứng dụng và dữ liệu. Nếu vấn đề bảo mật vẫn còn ở cuối quy trình phát triển, các tổ chức áp dụng DevOps có thể thấy mình quay trở lại các chu kỳ phát triển dài mà họ đã cố gắng tránh ngay từ đầu.

Một phần là, DevSecOps nhấn mạnh sự cần thiết phải mời các nhóm bảo mật và đối tác ngay từ đầu các sáng kiến DevOps để xây dựng bảo mật thông tin và thiết lập kế hoạch tự động hóa bảo mật. Nó cũng nhấn mạnh sự cần thiết phải giúp các nhà phát triển viết mã có tính đến bảo mật, một quy trình bao gồm các nhóm bảo mật chia sẻ khả năng hiển thị, phản hồi và thông tin chi tiết về các mối đe dọa đã biết - chẳng hạn như các mối đe dọa nội bộ hoặc phần mềm độc hại tiềm ẩn. Có thể điều này cũng có thể bao gồm đào tạo bảo mật mới cho các nhà phát triển, vì nó không phải lúc nào cũng là trọng tâm trong phát triển ứng dụng truyền thống hơn.

Bảo mật tích hợp thực sự trông như thế nào? Đối với những người mới bắt đầu, một chiến lược DevSecOps tốt là xác định mức độ chấp nhận rủi ro và tiến hành phân tích rủi ro/lợi ích. Số lượng kiểm soát bảo mật là cần thiết trong một ứng dụng nhất định? Tốc độ tiếp thị cho các ứng dụng khác nhau quan trọng như thế nào? Tự động hóa các tác vụ lặp lại là chìa khóa của DevSecOps, vì việc chạy kiểm tra bảo mật thủ công trong quy trình có thể tốn nhiều thời gian.

To do: Duy trì các chu kỳ phát triển ngắn và thường xuyên, tích hợp các biện pháp bảo mật với gián đoạn hoạt động tối thiểu, theo kịp các công nghệ đổi mới như container và microservices, đồng thời thúc đẩy sự cộng tác chặt chẽ hơn giữa các nhóm thường bị cô lập - đây là yêu cầu cao đối với bất kỳ tổ chức nào. Tất cả các sáng kiến này đều bắt đầu ở cấp độ con người - với sự cộng tác từ đầu đến cuối tại tổ chức của bạn - nhưng yếu tố hỗ trợ cho những thay đổi của con người đó trong khung DevSecOps là tự động hóa.

Bảo mật DevOps được xây dựng cho container và microservices

Quy mô lớn hơn và cơ sở hạ tầng năng động hơn được kích hoạt bởi các container đã thay đổi cách thức kinh doanh của nhiều tổ chức. Do đó, các phương pháp bảo mật DevOps phải thích ứng với bối cảnh mới và phù hợp với các nguyên tắc bảo mật dành riêng cho container.

Các công nghệ gốc trên đám mây không phù hợp với các chính sách và danh sách kiểm tra bảo mật tĩnh. Thay vào đó, bảo mật phải liên tục và được tích hợp ở mọi giai đoạn của vòng đời ứng dụng và cơ sở hạ tầng.

DevSecOps có nghĩa là tích hợp bảo mật vào quá trình phát triển ứng dụng từ đầu đến cuối. Việc tích hợp vào quy trình này đòi hỏi một tư duy tổ chức mới cũng như các công cụ mới. Với ý nghĩ đó, các nhóm DevOps nên tự động hóa bảo mật để bảo vệ môi trường và dữ liệu tổng thể, cũng như quá trình tích hợp/phân phối liên tục - một mục tiêu có thể sẽ bao gồm bảo mật của các microservices trong container.

Môi trường và bảo mật dữ liệu

- Chuẩn hóa và tự động hóa môi trường: Mỗi dịch vụ nên có ít đặc quyền nhất có thể để giảm thiểu các kết nối và truy cập trái phép.

- Tập trung khả năng kiểm soát truy cập và danh tính người dùng: Kiểm soát truy cập chặt chẽ và cơ chế xác thực tập trung là điều cần thiết để bảo mật các dịch vụ siêu nhỏ, vì quá trình xác thực được bắt đầu tại nhiều điểm.

- Cô lập các container đang chạy các microservices với nhau và với mạng: Điều này bao gồm cả dữ liệu truyền và dữ liệu tĩnh, vì cả hai đều có thể đại diện cho các mục tiêu có giá trị cao cho kẻ tấn công.

- Mã hóa dữ liệu giữa các ứng dụng và dịch vụ: Nền tảng điều phối container với các tính năng bảo mật tích hợp giúp giảm thiểu khả năng truy cập trái phép.

- Giới thiệu cổng API bảo mật: API bảo mật tăng khả năng hiển thị định tuyến và ủy quyền. Bằng cách giảm các API bị lộ, các tổ chức có thể giảm bề mặt của các cuộc tấn công.

Bảo mật quy trình CI/CD

- Tích hợp máy quét bảo mật cho container: Đây phải là một phần của quy trình thêm container vào sổ đăng ký.

- Tự động hóa kiểm tra bảo mật trong quy trình CI: Điều này bao gồm việc chạy các công cụ phân tích tĩnh bảo mật như một phần của bản dựng, cũng như quét bất kỳ hình ảnh container dựng sẵn nào để tìm các lỗ hổng bảo mật đã biết khi chúng được đưa vào quy trình xây dựng.

- Thêm các thử nghiệm tự động về khả năng bảo mật vào quy trình thử nghiệm chấp nhận: Tự động hóa các thử nghiệm xác thực đầu vào, cũng như các tính năng ủy quyền và xác thực xác minh.

- Tự động hóa các bản cập nhật bảo mật, chẳng hạn như các bản vá cho các lỗ hổng đã biết: Thực hiện việc này thông qua quy trình DevOps. Nó sẽ loại bỏ nhu cầu quản trị viên đăng nhập vào hệ thống sản xuất, đồng thời tạo nhật ký thay đổi được ghi lại và có thể theo dõi.

- Tự động hóa khả năng quản lý cấu hình hệ thống và dịch vụ: Điều này cho phép tuân thủ các chính sách bảo mật và loại bỏ các lỗi thủ công. Việc kiểm tra và khắc phục cũng phải được tự động hóa.

Hình ảnh và nội dung tham khảo và dịch tại: https://www.redhat.com/en/topics/devops/what-is-devsecops

Lộ trình DevOps tại TechMaster vẫn đang tuyển sinh: https://devops.techmaster.vn

Liên hệ tư vấn và đăng ký học: Ms Trang - 0962259103 hoặc trang@techmaster.vn

Bình luận